Hơn 1 triệu trang web WordPress bị nhiễm mã độc

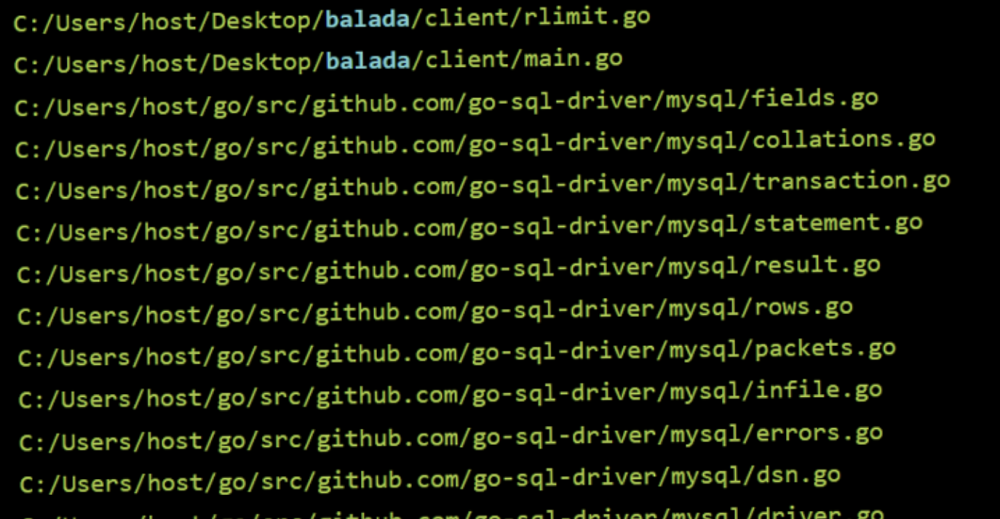

Công ty bảo mật thuộc GoDaddy cho biết chiến dịch Balada Injector đã tận dụng lỗ hổng trong các plugin và giao diện (Themes) được phát hiện để tấn công các website WordPress vài tuần một lần.

Theo nhà nghiên cứu bảo mật Denis Sinegubko, chiến dịch này có thể dễ dàng phát hiện thông qua các đặc điểm như: sử dụng kỹ thuật String.from CharCode để ẩn mã, sử dụng các tên miền mới đăng ký để chứa các script độc hại trên các subdomain ngẫu nhiên, và chuyển hướng người dùng đến các trang web lừa đảo khác nhau.

Các trang web bị tấn công bao gồm hỗ trợ kỹ thuật giả, thông báo trúng thưởng giả mạo và các trang CAPTCHA lừa đảo yêu cầu người dùng bật thông báo để xác minh rằng họ không phải là robot, từ đó cho phép kẻ tấn công gửi quảng cáo rác.

Báo cáo này dựa trên các phát hiện gần đây của Doctor Web, nêu chi tiết về một 'gia đình' phần mềm độc hại cho Linux, khai thác các lỗ hổng trong hơn hai chục plugin và chủ đề để tấn công các trang web WordPress có lỗ hổng bảo mật.

Trong khoảng thời gian đó, Balada Injector đã sử dụng hơn 100 tên miền và nhiều cách khác nhau để khai thác các lỗ hổng bảo mật đã biết trước đó, như việc chèn mã HTML hay đường dẫn site URL. Những kẻ tấn công chủ yếu tập trung vào việc lấy thông tin đăng nhập cơ sở dữ liệu trong tệp wp-config.php.

Ngoài ra, các cuộc tấn công được thiết kế để đọc hoặc tải xuống các tệp trang web tùy ý (bao gồm các tệp sao lưu, cơ sở dữ liệu, tệp nhật ký và các tệp lỗi) cũng như tìm kiếm các công cụ như adminer và phpmyadmin có thể đã được để lại bởi quản trị viên trang web khi hoàn thành các nhiệm vụ bảo trì.

Lỗi bảo mật trên plugin và themes của WordPress

Phần mềm độc hại này cho phép tạo ra quản trị viên WordPress giả mạo, thu thập dữ liệu được lưu trữ trong các máy chủ dưới dạng lying hosts và tạo ra các cơ hội để truy cập vào hệ thống một cách liên tục.

Balada Injector tiếp tục tìm kiếm từ các thư mục cấp cao nhất, có liên quan đến hệ thống tệp của trang web bị tấn công nhằm xác định các thư mục có thể ghi được của các trang web khác.

Theo Sinegubko, các trang web này thường do quản trị viên của trang web bị xâm nhập sở hữu và cùng sử dụng một tài khoản máy chủ với các quyền truy cập vào các tệp tương tự. Như vậy, việc xâm nhập thành công một trang web có thể dẫn đến việc truy cập miễn phí vào một số trang web khác.

Nếu những lối tấn công này không khả dụng, mật khẩu quản trị viên sẽ bị tấn công sau khi sử dụng một bộ 74 thông tin đăng nhập được định trước. Do đó, người dùng WordPress nên cập nhật phần mềm trang web của họ thường xuyên, gỡ bỏ các plugin và chủ đề không sử dụng và sử dụng mật khẩu mạnh để bảo vệ trang web khỏi những cuộc tấn công này.

Một số tin tức mới đây cho biết, các nhà nghiên cứu bảo mật phát hiện ra một chiến dịch tiêm mã độc JavaScript tương tự với chiến dịch trước đây của Palo Alto Networks Unit 42. Chiến dịch này chuyển hướng khách truy cập trang web đến các trang quảng cáo và lừa đảo. Từ năm 2022 đến nay, đã có hơn 51.000 trang web bị ảnh hưởng.

Để đánh lừa người dùng, các trang web độc hại đã sử dụng kỹ thuật che giấu String.fromCharCode để đưa nạn nhân đến các trang web nguy hiểm. Tại đó, nạn nhân bị lừa để kích hoạt thông báo đẩy bằng cách mô phỏng kiểm tra CAPTCHA giả mạo để cung cấp nội dung đánh lừa.

Các nhà nghiên cứu tại Unit 42 cho biết, "Mã JS độc hại đã được tiêm vào trang chủ của hơn một nửa số trang web phát hiện. Một chiến thuật chung được sử dụng bởi các nhà tấn công là tiêm mã JS độc hại vào các tên tệp JS được sử dụng thường xuyên (ví dụ: jQuery) có khả năng được bao gồm trên trang chủ của các trang web bị xâm nhập."

Điều này có thể giúp cho kẻ tấn công nhắm mục tiêu vào người dùng hợp pháp của trang web, vì họ có xu hướng truy cập vào trang chủ của trang web.

Đặng Trang