Phát hiện lỗ hổng trong chip Apple cho phép tin tặc lấy khóa mã hóa

Khái quát về lỗ hổng bảo mật

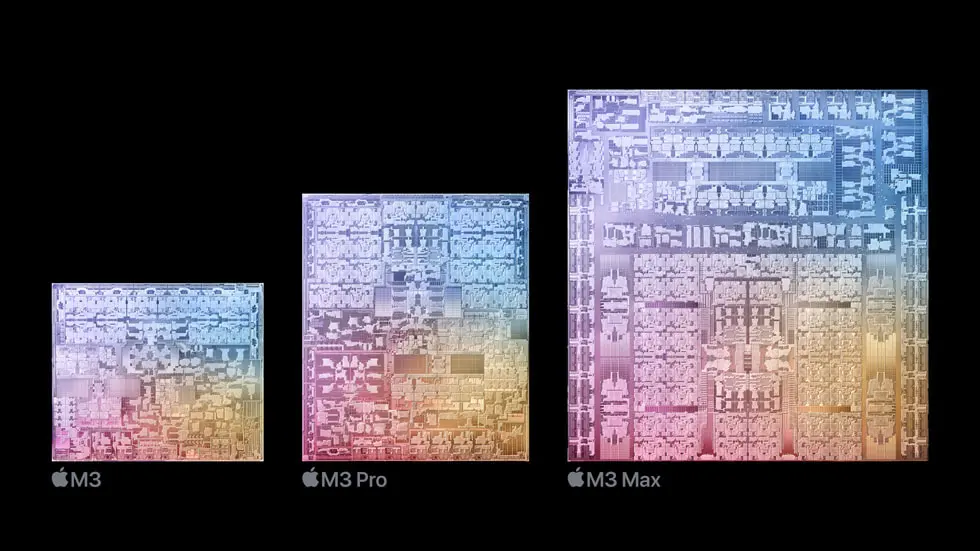

Các nhà nghiên cứu từ Đại học Washington, UC Berkeley, Carnegie Mellon, UIUC và Georgia Tech gọi kiểu tấn công này là GoFetch, liên quan đến bộ nhớ dữ liệu (DMP) của chip xử lý, được dùng để dự đoán dữ liệu cần sử dụng trên máy tính và truy xuất trước đó. DMP giúp quá trình xử lý nhanh hơn nhưng cũng có thể tiết lộ thông tin hoạt động của máy tính.

Nghiên cứu cho thấy DMP, nhất là DMP trong dòng chip M của Apple, có thể làm rò rỉ thông tin kể cả khi chương trình được thiết kế để không tiết lộ bất kỳ dữ liệu nào trong cách truy cập bộ nhớ. Thử nghiệm của các nhà nghiên cứu cho thấy họ có thể truy cập thông tin nhạy cảm như khóa RSA 2048 bit chỉ chưa đầy một giờ.

Dữ liệu mà đã được truy cập trước đó sẽ được lưu trữ trong bộ đệm, điều này giúp cho việc truy cập tiếp theo diễn ra nhanh chóng hơn. Do bộ đệm được chia sẻ giữa các tiến trình đang hoạt động trên cùng một máy, nên các tin tặc cùng sử dụng máy đó có thể theo dõi trạng thái của bộ đệm để đoán được thói quen truy cập của người dùng.

Việc này giúp giảm thời gian trễ giữa CPU và ổ cứng. Tuy nhiên, các nhà nghiên cứu đã phát hiện ra tin tặc có thể điều khiển dự đoán của DMP. Theo đó, những đối tượng này sẽ cung cấp mã độc giả mạo con trỏ dữ liệu - vùng địa chỉ miêu tả vị trí của dữ liệu trong hệ thống - có thể lừa DMP tải trước và hiển thị các khóa mật mã nhạy cảm. Vi phạm này cho phép tin tặc đánh cắp khóa mã hóa và có khả năng truy cập vào các tệp đã được mã hóa.

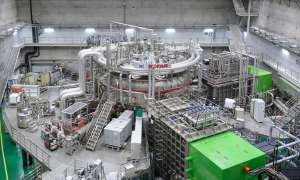

Mặc dù trình tìm nạp đã tồn tại từ lâu, nhưng Trình tìm nạp phụ thuộc vào bộ nhớ dữ liệu (DMP) là một cải tiến mới chỉ có trong các chip dòng M và Raptor Lake thế hệ thứ 13 của Intel.

Rủi ro từ lỗ hổng bảo mật

Có thể thấy, lỗ hổng GoFetch xuất phát từ thiết kế lõi của chip dòng M, vì vậy Apple không thể khắc phục lỗi bảo mật này chỉ bằng một bản vá phần mềm đơn giản. Thay vào đó, mọi biện pháp xử lý sẽ yêu cầu mã bảo vệ được thêm vào phần mềm mã hóa của bên thứ ba. Điều này có thể làm giảm hiệu suất đáng kể, đặc biệt là trên các mẫu Mac M1 và M2 cũ.

Ngoài ra, ngay cả khi chỉ sở hữu quyền hạn của người dùng thông thường, tin tặc vẫn có thể thực hiện các cuộc tấn công mạng. Họ không cần quyền truy cập cấp quản trị viên để khai thác lỗ hổng, điều này gia tăng đáng kể các cuộc tấn công.

Người dùng Apple cần làm gì?

Trong khi Apple đang nỗ lực tìm cách khắc phục lỗ hổng bảo mật, người dùng có thể thực hiện một số biện pháp chủ động để giảm thiểu rủi ro. Đầu tiên, họ cần tăng cường bảo mật cho máy Mac bằng cách đặt mật khẩu mạnh cho tài khoản. Ngoài ra, họ cần thận trọng hơn nếu có ai đó yêu cầu quyền truy cập cũng như xem xét sử dụng phần mềm chống vi-rút uy tín để tăng thêm lớp bảo vệ. Cuối cùng, họ cần cập nhật những tin tức mới khi Apple đưa ra các chiến lược khắc phục nhằm nâng cao trải nghiệm người dùng sau này.

Đề xuất giải pháp trong tương lai

Lỗ hổng bảo mật GoFetch đã chỉ ra những rủi ro tiềm ẩn từ việc tối ưu hó phần cứng như DMP. Dù Apple và các nhà phát triển phần mềm có lựa chọn để giảm bớt tác động của lỗ hổng bảo mật, nhưng việc này cũng có thể dẫn đến việc giảm hiệu suất. Các nhà nghiên cứu cho biết, để khắc phục triệt để, có thể cần phải vô hiệu hóa hoàn toàn DMP trên máy Mac dòng M.

Đức Anh Nguyễn